الحكومـة الإلكترونيـة فـي لبنـان تحديـــات ومخـاطــــر

بقلم العميد المتقاعد أنور يحيى

14 ديسمبر 2015

مقـدمــة

إذا كانت سمة القرن التاسع عشر هي تطور الآلة واكتشاف الفحم الحجري وتسيير القطارات والبواخر بطاقة أقوى تسهيلاً لخدمات الصناعة والتجارة، وإذا كان القرن العشرين هو عصر اكتشاف النفط ومشتقاته التي طورت صناعة الطيران، وسهلت انتقال الناس والبضائع من قارة إلى أخرى، وكانت طائرة الكونكورد السريعة، تسابق فوارق التوقيت من دولة إلى أخرى، لتصل من بيروت إلى اليابان بزمن قصير، فإن نهاية القرن العشرين شهدت تطوراً بارزاً باستخدام الحاسوب والإنترنت، حيث وجد الفضاء السيبرانيCyber Space، وظهرت اللغة الرقمية (Digital) والتواصل الإلكتروني الافتراضي Virtual Communication، فتلاشت المسافات وما كنا نحتاج إلى أمكنة عديدة لتخزينه، أضحى يخزن في مستودعات وهمية وأحياناً أقراصاً مدمجة DVDs or CDs أو ناقل تسلسليUSP أو الذاكرة الوميضةFlash Memory، ويمكن شحن كمية كبيرة من المعلومات Data بسرعة وبواسطة الفضاء السيبراني، الذي هو فضاء الشبكات، ويتم خلاله تواصل الناس بواسطة الشبكات الإلكترونية البحتة.

ازداد إقبال الناس على استخدام الهاتف الذكي أو الكمبيوتر المتصل بالإنترنت بسرعة لاسيما مع الطلاب بأعمار دون الثلاثين سنة، يتناولون الصور والتسجيلات والملفات بسرعة وسهولة، مما جعل الاستخدام العادي للهاتف الثابت محدوداً جداً.

دخلت الدولة كمستثمر بتطور تكنولوجيا المعلومات، فأوجدت وزارة الدولة لتنمية الشؤون الإدارية OMSAR، ودخلت مادة هندسة الاتصالات والبرمجة مواداً أساسية في التعليم الجامعي، ودخل عصر مكننة المعلومات وتسهيل حفظها لسرعة استثمارها وإدخال التصليحات عليها، وأضحى الهم الأكبر للدول والمؤسسات الخاصة والأفراد هو حماية البيانات الشخصية وسرية المعلومات، وحقوق الملكية الفكرية والموسيقية والصناعية وغيرها عبر خلق حواجز فاعلة لمنع القراصنة Pirates من الولوج إلى هذه المعلومات والإحصائيات والمعارف السرية.

حتى أن أحدهم يقول: “لا مكان آمن أو خاص على شبكة الإنترنت، كل ما يمكن أن تساعد فيه برامج الحماية، هو أن تصعّب عملية الاختراق فقط([1]).

انتقلت قوة وقدرات الدول من المدافع والطائرات والأسلحة إلى مدى قدراتها في الفضاء السيبراني ومدى حماية البيانات الحكومية والشخصية والأمنية لديها.

تدل بعض الدراسات إلى شيوع استخدام تقنيات الإنترنت بشكل مميز في القطاع الخاص والمدارس والجامعات والإدارات لاسيما في المصارف والمؤسسات التجارية [حجز تذاكر السفر، شراء تذاكر حفلات..]، بوسائل الحاسوب أو الهاتف المحمول الذي يستعمل أحياناً كثيرة: لحفظ ونقل وتصوير المعلومات مما يستوجب تطويراً بقطاع الخدمات الحكومية والسياحية، والتجارية والتربوية، من هنا كانت دعوتنا إلى وضع استراتيجية وطنية لتقديم الحكومة الإلكترونية إلى المواطنين، بنتيجة المؤتمر العالمي والإقليمي الذي دعت إليه الجمعية اللبنانية لتكنولوجيا المعلومات LITA والجامعة اللبنانية والسفارة الفرنسية والذي عُقد في حرم كلية الحقوق في الجامعة اليسوعية- بيروت، ما بين 20-22 تشرين الأول عام 2009 برعاية وزير العدل الدكتور ابراهيم نجار، حول: “الأمن السيبري: حماية البيانات الشخصية، الملكية الفكرية والأمن القومي“، والذي شاركنا فيه كقائد للشرطة القضائية في لبنان، ممثلاً المدير العام لقوى الأمن الداخلي اللواء أشرف ريفي، ووزير الداخلية الأستاذ زياد بارود، كما طالبنا بإنشاء الهيئة الوطنية للمعلوماتية والحريات ضمن هيكلية رئاسة مجلس الوزراء ضماناً للاستراتيجية الأمنية الجديدة ومواكبة لتطور جرائم المعلوماتية التي ظهرت بقوة مع مطلع الألفية الثالثة، وبعد أن ألغت الإنترنت كل الحواجز التي تحول دون معرفة كل شيء والاضطلاع على خصوصيات الناس والتلاعب بها.

كثرة بطاقات الائتمان والدفع غير الورقي، وأضحت وسائل الإيفاء والعملات والأسواق المالية، يمكن التحكم بها عبر المراسلات الإلكترونية، ولم يعد جائزاً الإبقاء على الوسائل التقليدية بالخدمات الحكومية والتعامل المصرفي، وإنجاز مصالح المواطنين في وطن حباه الله موقع تجاري وجغرافي مميز وشعب ناهض رغم الحروب والمآسي التي عاشها منذ 1948 (النكبة الفلسطينية). وتميز ثقافي علمي تجلى وطنياً ودولياً، فهل الحكومة الإلكترونية كمشروع مقترح يسهل مصالح الناس، يكافح الفساد الإداري، ويؤمن موارد مالية أفضل للخزينة، وما هي التحديات المقابلة لاعتمادها في لبنان؟

القسم الأول: مشروع الحكومة الإلكترونية وحماية الأمن القومي

كشفت الاستراتيجية التي اعتمدتها وزارة الدولة لشؤون التنمية الإدارية في لبنان عام 2011، بهدف تنمية وتطوير الإدارة العامة “بوجود أنظمة وإجراءات متعددة فينجم عنها مستويات متدنية من الإنتاجية وتتلازم مع أساليب ووسائل عمل تقليدية وبيروقراطية، في ظل غياب مكاتب لاستقبال المواطنين، أو شباك موحد يقدم الإيضاحات والمعلومات حول الإجراءات العائدة للمعاملات” ص5.

أما في حقل تكنولوجيا المعلومات والمعاملات الإلكترونية يلاحظ افتقار الوحدات التي استحدثتها الإدارة في مجال هيئات الرقابة إلى العنصر البشري الكفوء والمؤهل، إضافة إلى التجهيزات والبرامج المعلوماتية، إضافة إلى غياب الأطر التشريعية والنصوص التطبيقية العائدة لتكنولوجيا المعلومات والاتصالات IT. ص 5/71.

على أن من أبرز أهداف الحكومة الإلكترونية: تحديث الإدارة العامة ونقلها من استخدام أساليب بيروقراطية تقليدية إلى أساليب حديثة ترتكز إلى إدارة المعلومات والتواصل والتركيز بشكل أفضل على خدمات المواطنين ومجتمع الأعمال.

لكن هذه النقلة النوعية دونها عقبات عديدة ومنها وجود آليات بطيئة للتبادل البيني Interoperability بين قواعد البيانات وإعادة هندسة الإجراءات الأساسية داخل وحدات الإدارة.

إن اعتماد قواعد الحكومة الإلكترونية في كافة وحدات الإدارة العامة من أبرز الأهداف والتوجهات الاستراتيجية المرسومة لتحديث وتطوير الإدارة في لبنان، بهدف تقريب الإدارة من المواطن والتركيز على تحقيق النتائج –عبر إنشاء البوابة الإلكترونية للحكومة لكافة الخدمات التي تقدمها إلى المواطنين الذين يشكون من تدني مستوى الخدمات، وتقييد الإجراءات، والتأخير بإنجاز المعاملات، إضافة إلى الفساد الإداري الذي يضعف الشعور بالمواطنية Citizenship ، ويلحق الأذى بسمعة الدولة، ويطاول كرامة المواطن طالب الخدمة، ويصرف الوقت بالانتظار والمراجعات بدلاً من تكريسه للإنتاج والنمو الاقتصادي.

هذا الإصلاح الإداري لا يمكن إنجازه بفعالية، إلا بدور فاعل لتكنولوجيا المعلومات لتحديث أدوات العمل التي تسمح برفع مستوى الأداء وتسريع إنجاز معاملات طالبي الخدمة، وتبسيط الإجراءات وتحسين مستوى الرقابة.

لكن قانون إنشاء وسيط الجمهورية رقم 644 تاريخ 4/2/2005 OMBUDSMAN، لم يُطبق لتاريخه لصعوبات وعوائق عديدة إدارية وسياسية وبطء صدور المراسيم التطبيقية، مع العلم أن مشروع الحكومة الإلكترونية يسمح للمواطنين بالوصول إلى المعلومات التي يحتاجونها، وإنجاز معاملاتهم دون تكلف ومشقة، وبعيداً عن اللقاء المباشر مع العاملين في إدارة العامة، وما يرافق ذلك من فساد إداري أحياناً أو حرمان الأدراة حقوقا” مالية ثابتة قانونا لصالح الموظف.

من هنا يقتضي إقامة علاقات جيدة مع المواطنين ترتكز على المساءلة والشفافية والأداء الجيد، إضافة إلى مشاركة فعلية مع المجتمع الأهلي والقطاع الخاص.

أما الأمن القومي([2]) للدولة والذي اعتمد سابقاً على حماية الحدود البحرية والبرية والجوية بشكل أساسي، فانتقل إلى حماية الفضاء السيبراني، وأضحت الدولة التي تمتلك القدرة على الدفاع عن البنى التحتية وقطاعاتها الحيوية وامتلاك تكنولوجيا الفضاء السيبراني هي القادرة للدفاع عن الأمن القومي والاستراتيجي لكيانها، الذي تستهدفه تهديدات وهجمات سيبيرية على اختراق القراصنة لنظم المعلومات لديها والتي تشكل قاعدة خدمات الحكومة.

ما هي مرتكزات الحكومة الإلكترونية (فرع أول)، وما هي معايير تقييم استخدام الحكومة الإلكترونية (فرع ثاني)، وحماية الحريات في إطار الأمن القومي (فرع ثالث).

الفرع الأول: مرتكزات الحكومة الإلكترونية

تهدف خطة الاتحاد الأوروبي الاستراتيجية إلى تعميم ثقافة الحكومة الإلكترونية، وتسهيل الممارسات التجارية والاجتماعية والخدماتية لكل طالبيها، لاستثمار الوقت بشكل أفضل، وتعميق الشعور بالمواطنة عبر إدارات حكومية غير فاسدة، وتسهيل خدمات المواطنين.

The European Commission’s e-government Action play (2011-2015) aims to help National and European Policy instrument work together, supporting the transition of e-government into a new Generation of open, Flexible and collaboration seamless e-government services at local, Regional, National and European level and promotes the e-identification and e-signature.

أ-المواطنCitizen

إن طالب الخدمات الإلكترونية يتنوع ما بين مواطن يسعى إلى دفع الرسوم والضرائب عبر البوابة الإلكترونية، إلى آخر يهدف للاستعلام عن كيفية الحصول على تأشيرة أو بطاقة عمل أو خدمات فندقية سياحية، مطاعم، وسائل لهو وتسلية، حالة الطقس أو شروط الدخول إلى الوظيفة الحكومية أو في الشركات التجارية الخاصة، حيث يمكنه الولوج إلى الخدمات الإلكترونية من أي مكان يتوفر فيه الإنترنت والمعدات اللازمة [حاسوب، آلة هاتف حديثة…]، وفي أي وقت يتلاءم مع ظروف عمله وأوضاعه العائلية والشخصية، وأن المواطن، أو طالب الخدمة User هو قبلة اهتمام الحكومة، ويعتبر الزبون Client الأساسي للخدمات الإلكترونية للحكومة، عبر تقديم الحلول الأبسط والأسرع لتلبية حاجاته بالتعاطي مع إدارات الدولة الرسمية أو القطاع الخاص والمنظمات غير الحكومية [NGOs].

إن استراتيجية الحكومة لاعتماد الخدمات الإلكترونية تهدف إلى إقناع طالب الخدمة الإلكترونية، بتكرار استخدامها عبر تقديم وسائل الأمان والسرية والدقة بأعلى شفافية، ويعتبر المواطن هو مقياس نجاح أو فشل هذه الحكومة الإلكترونية عبر جهازها الإداري، من هنا وجب على الحكومة نشر ثقافة الإنترنت في المؤسسات التربوية وإبراز حسنات استخدام الخدمات الإلكترونية للمواطن، بذا تخفف من تكاليف رواتب الموظفين، وتكافح الفساد الإداري، فيزداد دخل الخزينة وتتحسن سمعة الدولة، ويترسخ مفهوم المواطنة لدى الناس.

ب-الموظف Governmental Employee

يشكل الموظف الحكومي صورة حقيقية عن الدولة، فيقتضي اختيار الموظف الكفوء بعيداً عن متطلبات شروط الطائفة والتدخل السياسي والنفوذ المحلي، وإخضاعه إلى تدريب تقني باستمرار لحسن استخدام التقنيات الموضوعة بتصرفه لخدمة طالبيها.

كما يُفرض إخضاع الموظف إلى رقابة عدلية ومسلكية ومالية صارمة تنفذ من الرؤساء وإدارات المراقبة: التفتيش المركزي، المجلس التأديبي العام، الملاحقات الجزائية، ديوان المحاسبة، النيابة العامة المالية وغيرها للتحقق من حسن تنفيذ خطة الإدارة بشفافية تامة، ومرونة لازمة، ووضوح في الإجراءات تسهيلاً لخدمة المواطنين.

إن الرقابة العادلة والشفافة على خدمات موظفي الحكومة، مع الأجر العادل والمناسب له، وتطبيق مبدأ الثواب والعقاب، مع حسن استقبال مراجعات طالبي الخدمة، يضمن عدم جنوح بعضهم نحو الفساد الإداري، مما يؤثر سلباً على سمعة الحكومة، ويحرم الخزينة من حقوق مالية أكيدة لها، ويدفع المواطن إلى استخدام وسائل غير مشروعة لقضاء الحاجات المطلوبة.

ج-التقنيات المستخدمة Information Tech Developers

لا بد من اعتماد معدات جديدة متطورة، تواكب تطور تكنولوجيا المعلوماتية (IT) تسهيلاً للاتصالات بين مرافق الدولة وطالبي الخدمة الإلكترونية. لقد تم تزويد وتأهيل مرافق عديدة في إدارات الدولة عبر مشاريع مدعومة من الخارج، لا سيما في وحدات وزارة المال وغيرها، وأصبح الحاسوب في كل مكتب، ويتم تطوير البرامج وفقاً للحاجة، لكن التقنيات تستوجب أن تواكبها خدمة إنترنت ممتازة وليست كثيرة الأعطال، مما يعطل الشبكة كلها، وتعمل الحكومة ببطء لتحسين مستوى الخدمات في هيئة أوجيرو العاملة ضمن وزارة الاتصالات السلكية واللاسلكية.

يبقى الضمير المهني للموظف، وكفاءته المسلكية في عمله، عاملان أساسيان لإبقاء التقنيات المستخدمة لدى إدارة الحكومة بجهوزية تامة للقيام بالخدمات المطلوبة.

ب-صانعو القرار Policy Makers

إن التخطيط الاستراتيجي لتطوير عمل الإدارة ينفذه أشخاص مكلفون قانونياً بصنع القرارات، وهم أصحاب خبرة وكفاءة ومطلعون على أحوال الإدارة وخطة الحكومة، ويسعون لوضع الخطط المستقبلية اللازمة بحدود الميزانية المرسومة والتي يحددها مجلس النواب، وغالباً ما تسعى الحكومة للحصول على هبات أو قروض ميسرة للتجهيز والتدريب وإدخال برامج متطورة لخدمة الجمهور Public وتحسين مواردها المالية.

إن ضعف التشريع في حقل الحكومة الإلكترونية، لأسباب عديدة، جعل تطور الخدمات الإلكترونية محدوداً، رغم إنجاز مراحل متقدمة من تآليل المحفوظات وترتيبها لسرعة استثمارها بدقة بدون أخطاء ووضوح البينات Data مكملة، لا سيما في أمانة السجل العقاري – دوائر المساحة- محفوظات الإدارات الأمنية والعسكرية وغيرها.

يجب إعادة النظر والتقييم مجدداً لمراحل تنفيذ الخطط الاستراتيجية التي ترسم من قبل صانعي القرار في الحكومة لإدخال التعديلات المناسبة عليها ومواكبة للتطور التقني المستمر وفقاً للظروف المستجدة.

الفرع الثاني: معايير تقييم استخدام الحكومة الإلكترونية

إن الهدف الأسمى للحكومة هو كسب ثقة المواطن عبر تقديم الخدمات الأساسية ومنها الأمن، الطبابة، العلم والثقافة، وتسهيل المعاملات التجارية وقضاء حاجاته بكرامة وبشفافية، والسهر على تطوير النمو الاقتصادي تسهيلاً لتغذية موارد الموازنة حيث تشكل الضرائب والرسوم المورد الأساسي لأرقام الموازنةز أن طالبي الخدمات الإلكترونية، هم زبائن الحكومة الإلكترونية، ومقياس نجاح هذه الخدمات أو فشلها فما هي مرتكزات قياس نجاح أو فشل هذه الخدمات الإلكترونية.

أ-الخدمات الملموسة Tangible Services

تظهر في مدى توفير الوقت وتخفيف المصاريف عن طالب الخدمة الإلكترونية:

- توفير الوقت: إن إمكانية الاستفادة من الخدمات الإلكترونية عبر تأمين الإنترنت الأفضل، يسهل على طالبها الدخول إلى موقع طلب الخدمة بأي وقت ومن أي مكان، يتناسب مع ظروف العمل والمتطلبات الاجتماعية، ويسمح له بإدخال التصليحات والإضافات والتعديلات على الطلب المقدم، مما يوفر له الوقت، ويعفيه من مشقة الحضور إلى الدائرة المختصة والانتظار الطويل وضياع الوقت سدى دون إنتاج.

- تخفيف المصاريف: إن اعتماد الخدمات الإلكترونية يوفر مصاريف تكاليف الانتقال وضياع الوقت بالانتظار، ويسمح لطالب الخدمة الاستفادة من عامل الوقت لكسب المال والتوفير بالنفقات بدلاً عن هدر المصاريف في غير موقعها الصحيح.

إن الاستفادة من الوقت والتخفيف من المصاريف يمكن قياسها بسهولة لدى المواطن، وهي خدمات ملموسة ظاهرة.

ب-الخدمات غير الملموسة Intangible Services

ترتكز إلى نوعية المعلومات وتقنية الخدمات وأمان شبكة التواصل ومدى تلبية الخدمات لحاجات المواطن لتسهيل حصوله على الخدمات الإلكترونية والعمل على تكرارها والانتقال من الطريقة الكلاسيكية البيروقراطية إلى وسيلة أسرع وأدق لكن بشروط هامة ومنها:

- التقنية الصحيحة.

- عدم تسريب المعلومات الشخصية: تجارياً وصناعياً وعائلياً إلى غير أصحاب الحق بالاطلاع عليها، لضمان السرية وعدم المنافسة التجارية.

إن تأمين الخدمات الإلكترونية من قبل الحكومة للمواطنين- يكفل حصول الحكومة على حقوقها من الرسوم والضرائب، بعيداً عن التدخل الفاسد والضار بحقوقها من قبل الموظف، أحياناً، ويشجع الاستثمار، ويسهل تأسيس الشركات والمؤسسات لزيادة موارد الدولة وتأمين الأرباح المالية للمستثمرين.

تسعى الحكومة إلى طمأنة من يتعامل معها، لاسيما عبر المراسلات الإلكترونية، إلى ضمان عدم تسريب المعلومات والمحافظة على الملفات الشخصية: تجارية، عائلية، تقنية، وأن مخاطر ضياع الوقت وعدم استثماره وبصورة ممتازة، قد يدفع بالتعامل مع الحكومة للابتعاد عنها، وهذا يستوجب تدريب الموظف لاستخدام الحاسوب والبرامج المنفذة، وتجهيز الإدارة بأفضل التقنيات بوجود إنترنت فاعل، كما يستوجب إتقان طالب الخدمة لاستخدام التكنولوجيا الجديدة وبيان ما يحتاجه بوضوح لتسهيل عمل الموظف ضمن برنامج الحكومة الإلكترونية.

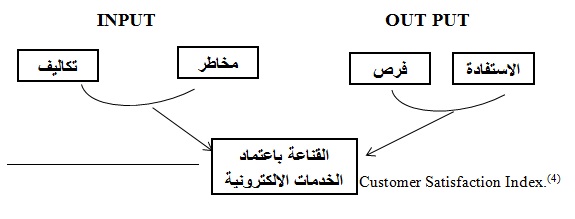

إن قرار استخدام هذه الخدمات يتضمن دراسة:

الفرص والمخاطر ثم مقارنتها مع التكاليف ومدى الاستفادة:

-الفرص المتاحة Opportunities:

تتوفر الفرص عندما يتمكن طالب الخدمة من استخدام وسائل الحكومة بطريقة أفضل وتعفيه من الحضور إلى مكاتب الإدارة شخصياً وضمن دوام محدد قد لا يتطابق مع دوام عمله، وهذه المعاملات عن بعد، توفر للحكومة شفافية بالمعاملات والابتعاد عن الفساد الإداري، ويسهل الولوج إلى حقيقة ما تطلبه الإدارة من المكلف، ويعطيه الثقة والشفافية وسرعة إنجاز معاملاته بأقل وقت ممكن وبكرامة تعزز مفهوم وشعور المواطنية لديه.

إن اعتماد الإدارة برامج مراقبة على سير المعاملات الإلكترونية يزيد من الفرص المتاحة للمواطن باستخدام أجدى لهذه الخدمات ويمكنّه من تطوير معارفه ومراجعة سير المعاملة([3])،ويسهل تواصله مع الإدارة التي عليها دعم الخدمات الإلكترونية E-Service Support والتجهيز التقني المناسبTechnical opportunity.

-التكاليف Costs

يجب أن تكون تكاليف اللجوء إلى اعتماد الحكومة الإلكترونية أقل من تلك التي يتكبدها المواطن لإنجاز معاملاته بالوسائل التقليدية، وهذه التكاليف الأقل تسمح للمواطن بتكرار استخدامها وتزيد من قناعته وثقته بالدولة، وعلى الحكومة خلق صفحات تواصل Web Sites جيدة تساعد بتوضيح المعلومات التي يتبين للمواطن ماهية الخدمة وسبل إنجازها، والأمان باعتمادها، والثقة بإجراءات الحكومة بشفافية تامة يجب دراسة تكاليف Costs اعتماد المواطن سبيل الخدمات الإلكترونية ومقارنته بتكاليف الاستخدام القديم وبيان ذلك بوضوح للمواطن لتشجيع اعتماد الأسلوب الجديد للحكومة، والسهر على إشاعة تأكيد سرية المعلومات المقدمة والمحافظة عليها، والتشديد على نظام حماية البيانات الشخصية للمواطن.

المخاطر Risks

إن أبرز ما يتهدد طالب الخدمات الإلكترونية عوامل عديدة ومنها:

التكاليف الباهظة، عدم الدقة بالمراسلات، ضياع الوقت، عدم المحافظة على سرية المعلومات المقدمة.

مع تطور تكنولوجيا المعلومات واعتماد القراصنة Pirates أساليب متعددة لاختراق البريد الإلكتروني وصفحات التواصل، ومحفوظات سرية لدى الإدارات في المؤسسات الخاصة والحكومية. ازدادت مخاوف طالبي الخدمات من مخاطر تسريب ملفاتهم الشخصية، لا سيما بحقول: الصناعة، التجارة، الملكية الفكرية والموسيقية، والأدبية، والاستثمارية، وتركز اهتمام الحكومة في الدول التي اعتمدت الخدمات الإلكترونية لكافة حاجات المواطن، على حماية هذه البيانات وخلق جدار واقٍ Fire War يطمئن إليه طالب الخدمة، وهذا يستوجب التشريع المناسب والمراسيم والقرارات التنظيمية لمواكبة قلق طلب الخدمة الإلكترونية ونشر الطمأنينة لديه.

فإذا كانت المخاطر أعلى من الفرص ومستوى الاستفادة من اعتماد الخدمات الإلكترونية، فإن طالبها لن يقدم عليها ثانية.

الاستفادة Benefits

هناك صعوبة بتحديد مدى الاستفادة التي تجنيها الحكومة من اعتماد خدمات إلكترونية لتداخل عناصر كثيرة لمقارنة الحسنات والسلبيات، فيما تسهل المقارنة لدى طالب الخدمة USER.

فالمواطن([4]) يقيس بسهولة مدى استفادته من تخفيف المصاريف ومشقة الانتقال وضياع فرص الاستفادة من الإنتاج بانتظار إنجاز معاملته أمام الموظف، وما تقدمه الخدمات الإلكترونية له من وضوح المعاملة وإمكانية تعديل رسالته، وبيان التوقيت بدقة، وسهولة إيداعها مرجعها بسرعة ووضوح عنوان الإدارة، مما ينعكس أثراً بالغاً عليه سلباً أم إيجاباً، وبمقارنة تطبيق دول الاتحاد الأوروبي للخدمات الإلكترونية مع النظام الإداري التقليدي يتضح نجاح البرنامج الجديد وتكرار استخدامه من قبل الزبائن USERs ويرسخ مفهوم المواطن الصالح لديهم.

لقد عرف أحدهم الحكومة الإلكترونية بأنها الطريقة الأفضل لاعتماد الشؤون التجارية مع تخفيف المصاريف عن طالب الخدمة وشفافية ومردود أفضل للدولة.

Implementing Cost-Effective Model for Citizen, Industry, Federal employees, and other Stakeholders to conduct business Transactions on Line.

(WHITSON and DAVIS 2001)

إن استفادة المواطن تقاس بعوامل عديدة لديه ومنها:

- سهولة تقديم الطلب.

- سهولة الوصول إلى الخدمة.

- سهولة استعمال الخدمة بوضوح وثقة.

- سرعة رد الحكومة وتحسين مستوى تقديم الخدمات.

- تأثير إنجاز الخدمة على طالبها.

هناك مبدأ التبادل الاجتماعي (SET) Social Exchange Theory، حيث نجاح الحكومة بتسهيل إنجاز معاملات الجمهور Public ينشر السمعة الجيدة بين أفراد المجتمع من مواطنين ومقيمين وأصحاب مصالح متعددة، لاعتماد الخدمات online، باستخدام وسائل الحكومة الإلكترونية.

كما أن التقييم الصحيح يتم من قبل الحكومة أو الهيئات غير الحكومية التي تمثل المجتمع لما توفره الخدمات الإلكترونية لطالبها عبر مقارنة ما بين([5]).

- التكاليف المدفوعة وما يوفره المواطن من مصاريف لإنجاز خدمته.ثم ما بين المخاطر التي تحيط بالمعاملات الإلكترونية، وما توفره من فرصٍ متاحة، وقد تظهر نتائج الحكومة الإلكترونية عبر:

- التسهيلات بالخدمة والتجهيزات التي تقدمها الحكومة Tangibles.

- تقديم الخدمات بكفاءة ودقة Reliability.

- جهوزية الإدارة الدائمة لتقديم الخدمات Responsiveness.

- حسن استقبال الموظف وتقنيته بالعمل لإعطاء ثقة للمستفيد Assurance.

- متابعة طلبات الزبائن باهتمام Empathy.

يجب أن يتركز اهتمام الدولة في الحكومة الإلكترونية على تلبية حاجات طالب الخدمة بسرعة وشفافية ودقة والرد على شكاوى المواطنين وطلباتهم وفرض رقابة صارمة على موظفيها والسهر على تطوير البرامج والتجهيزات.

القسم الثاني: حماية البيانات الشخصية لمستخدمي شبكة الأمان

عرفت المادة الأولى من المرسوم رقم 9341 تاريخ 17/11/2012 البيانات ذات الطابع الشخصي بما يلي: “هي جميع أنواع المعلومات المتعلقة بشخص طبيعي التي تمكّن من التعريف به، على نحو مباشر أو غير مباشر، بما في ذلك عن طريق المقارنة للمعلومات المتعددة المصادر أو التقاطع فيما بينها”.

إن هذا المرسوم، أحالته حكومة الرئيس نجيب ميقاتي كمشروع قانون إلى مجلس النواب يتعلق “بالمعاملات الإلكترونية والبيانات ذات الطابع الشخصي”، منذ أكثر من سنتين لكن للأسف لم يبصر النور لتاريخه.

إن حق المواطن في سرية اتصالاته ومراسلاته التي لا تتعارض مع القانون، مصان بالدستور اللبناني، وأن الاعتداء على هذه الخصوصية يشكل جرماً جزائياً يعاقب عليه.

إن تكنولوجيا المعلومات هي في خدمة كل شخص شرط أن لا تمس هويته الفردية أو حقوقه أو حياته الخاصة أو الحريات الفردية أو العامة([6]).

هذه البيانات وحركتها، رتب المرسوم [مشروع القانون] رقم 9341/2014، عقوبات على مقدم الخدمات التقنية تتراوح ما بين ثلاثة أشهر إلى ستة أشهر وبالغرامة الجناحية من 5-10 ملايين ل.ل. أو بإحدى هاتين العقوبتين، إذا أخل بموجب حفظ البيانات، أو رفض الاستجابة لأمر السلطة القضائية القاضي بتسليمها هذه البيانات([7]). كما منع المرسوم المذكور جمع البيانات ذات الطابع الشخصي أو معالجتها، إذا كانت تكشف بصورة مباشرة أو غير مباشرة، عن الحالة الصحية أو الهوية الوراثية أو الحياة الجنسية للشخص المعني([8]).

لكن ما هي الأخطار التي تتهدد مستخدم الخدمات الإلكترونية لجهة تسريب البيانات الشخصية عنه من قبل أصحاب العلاقة؟ وما هي حقيقة السند والتوقيع الإلكتروني ضمن هذه الخدمات؟

أولاً: الأخطار التي تتهدد مستخدم الشبكة الإلكترونية لجهة البيانات الخاصة

إن من أبرز هذه الأخطار:

- عدم الأمان، وعدم المحافظة على البيانات الشخصية أثناء حفظها من قبل المسؤول عن معالجة هذه البيانات في إدارات الحكومة.

- سرقة المعلومات المختزنة عبر شخص ثالثInformation Theft عندما يتمكن أحد القراصنة Pirates من الولوج إلى البيانات الشخصية المحفوظة باختراق نظام الحماية الذي تفرضه الإدارة ضمن برامج حماية البيانات الشخصية، وبدون تدخل الموظف المشرف، لضعف برامج الحماية.

- سرقة الخدمات Service Theft: حين يتمكن أحد لصوص المعلوماتية من اختراق البرنامج الذي تنفذه الإدارة، كله، ويتمكن منفرداً أو ضمن جماعة من أخذ هذه المعلومات الخاصة عنده ويشكل ذلك جرم السرقة بالتمام، ولا يوجد تدخل من الموظف المشرف على البرنامج.

- الفساد باستخدام المعلومات Data Corruption: حين يخضع الموظف المكلف بحفظ البيانات الشخصية إلى إغراءات “الجناة” فيقدم لهم البيانات الخاصة لطالب الخدمة مقابل رشوة أو خدمات معينة، مما يعرض مصالح طالب الخدمة USER إلى الخطر وفقدان الخصوصية بالبيانات.

- إمكانية التزوير والتزييف Fraud Probability: عندما يتدخل الموظف المكلف الإشراف على معالجة وحفظ البيانات الشخصية للمكلف بتحوير وتزوير المستندات المقدمة، وإدخال تعديلات عليها خلافاً لرأي المستخدم USER، خدمة لمصالح معينة تضر بمصالح المستخدم.

- اختراق الخصوصية Privacy Invalidity: عندما يتمكن القراصنة Pirates من الوصول إلى المعلومات والبيانات المقدمة أثناء انتقالها من “المستخدم USER” إلى الإدارة، إلكترونياً أو أثناء حفظها بصورة غير سليمة من قبل الموظف، عن حسن نية، فيتمكن هؤلاء القراصنة من الاضطلاع على أوضاع المستخدم: تجارياً، عائلياً، صحياً، سياسياً وغيرها، بصورة غري قانونية ويكشف حالات المكلف الخاصة والتي أرادها سرية وغير معلنة إلا للمرجع الذي قُدمت إليه.

- المحافظة على البيانات الشخصية وقوانين مكافحة الإرهاب: من أهم شروط استخدام المواطن للخدمات الإلكترونية، لاسيما تلك التي توفرها إدارات الحكومة تسهيلاً المعاملات الناس، هو إبقاء البيانات الشخصية التي يقدمها بأمان وبعيداً عن معرفة غير أصحاب العلاقة، لا سيما الذين يشكلون منافسة لصاحب البيانات. ظهرت عدة تشريعات وأنظمة في الغرب وأوروبا لتنظيم الخدمات الإلكترونية والمحافظة على سرية البيانات الشخصية المقدمة، وكانت اتفاقية –بودابست بتاريخ 23/11/2001([9])، التي ركزت على حماية الحياة الخاصة لمستخدم شبكة الإنترنت ضمن إطار شبكة الاتصالات الدولية([10])، وقد شددت الاتفاقية أن الأثر المعلوماتي Tech Evidence يظهر ولا يزول بمجرد أن استخدم أي شخص لشبكة التواصل عبر الإنترنت، ويمكن لهذا الأثر أن يحدد هوية صاحبه بسهولة باستخدام تقنيات عادية Every time a user is connected to the internet and visiting a website, he necessarily leaves electronic traces and personal data.

إن حماية البيانات الشخصية أثناء استخدام التواصل الإلكتروني مع إدارات الدولة ترتكز إلى عاملين:

- تدابير الحماية التي تنفذها الإدارة لحماية هذه البيانات.

- قدرة القراصنة على اختراق هذه التدابير تبعاً للوسائل المستخدمة.

إن الدول تطور شبكات وتدابير الحماية باستمرار لإعطاء ضمانات لطالب الخدمة بأن ما يقدمه من معلومات وبيانات تبقى بأمان من العبث والسرقة، وقد دأبت شركة تصنيع الحاسوب Computer وآلات الهاتف الذكية… وغيرها من وسائل شبكات التواصل إلى إدخال تقنيات متطورة تجعل المكالمات الهاتفية الخليوية مشفرة وتعجز عن حل هذه الألغاز حتى كفاءة مكاتب التحقيقات الفدرالي الأميركي FBI، مما استدعى أن يقدم رئيس هذا الجهاز طلباً إلى الكونغرس الأميركي، مجلس النواب، بالسماح لضباطه الأكفاء التقنين بالوصول إلى المعلومات المشفرة المحفوظة ضمن أجهزة الاتصال الذكية بموافقة القضاء لملاحقة اتصالات لمشبوهين وإرهابيين، وإن الوصول إلى هذه المعلومات المشفرة تستوجب موافقة مستخدمها أو شركة التصنيع([11]).

إن التنافس بين مقتضيات الأمن والسلامة العامة وبين الحرية الشخصية للمواطن بتناقض مستمرٍsecurity versus freedoms)). لكن بنتيجة أحداث 11 أيلول عام 2001 التي استهدفت الولايات المتحدة الأميركية، وبخلاصة التحقيقات التي أجرتها الإدارة الأميركية، لاسيما اللجنة التي شكلها الكونغرس الأميركي وعرفت بـ: 9/11 Commission وافق مجلس النواب الأميركي على منح أجهزة الشرطة صلاحيات أقوى وسلطات جعلت تمتع المواطن الأميركي بالحقوق التي منحته إياها Miranda Rights ضمن الدستوري الأميركي عرضة للاهتزاز حيث أضحى البوليس الفدرالي يملك حق الإطلاع على البيانات الشخصية والاتصالات والمراسلات والعقود التي يجريها، المواطن الأميركي أو أي شخص آخر يمس بالمصالح الأميركية أو يهددها، وعرفت هذه التعديلات بـPatriot Act عام 2002، كذلك الأمر في بريطانيا بنتيجة تحقيقات هجمات 7/7/2005 التي استهدفت محطة قطارات لندن وأوقعت عشرات الضحايا والخسائر الهائلة، وغيرها من الدول الأوروبية.

إن تمسك أجهزة الأمن في الدول، لاسيما ذات النظام الديمقراطي، بمواجهة الإرهاب لاسيما الإرهاب السيبيري Cyber Terrorism، جعلت حقوق المواطنين على المحك((Citizens rights on the stake on the Stake، وأصبحت البيانات الشخصية التي يودعها إدارات الدولة عرضة للتبادل بين أجهزة وأشخاص، وأحياناً لقرصنة العملاء، والأضرار بمصالح أصحابها ممكنة.

أما في لبنان ولظروف وطنية وإقليمية، قصًر مجلس النواب بدراسة مشاريع قوانين أحالتها الحكومة إليه لإقرارها وتسهيل أعمال الحكومة الإلكترونية والخدمات الإلكترونية Electronic Services، مما اضطر الإدارة إلى إصدار تعاميم ومراسيم لازمة، لاسيما لموضوع العقود الإلكترونية، والتوقيع الإلكتروني وحماية البيانات الشخصية.

إن تطور المعاملات الإلكترونية يتم بسرعة هائلة، حتى أن النقود أضحت بأشكال مختلفة تصعب مراقبة تداولها Bit coins، ودخلت الهلوسات وأنواع جديدة من المخدرات الرقمية Digital Drugs التي يستخدمها الشبان ولها مفاعيل المخدرات الملموسة Tangible أحياناً كثيرة. وإن تطور تكنولوجيا الاتصالات IT، تستخدم من قبل المجرمين والقراصنة أحياناً كثيرة في سبيل الشر وإلحاق الضرر بالدولة والمجتمع والعائلة، وتعجز وسائل التصدي لها أحياناً كثيرة لقلة التقنيات وفقدان التشريع.

إن المحافظة على البيانات الشخصية المقدمة من طالب الخدمة الإلكترونية يشكل عنصراً هاماً بتكرار اعتماد خدمات الحكومة الإلكترونية، ويخلق عامل استقرار وثقة بالإدارة والأجهزة بمكافحة القرصنة والإضرار بمصالح أصحاب العلاقة، فإن سهولة الخدمات الإلكترونية ومرونتها لا تكفي لاعتماد هذه الخدمات من قبل الناس، بل يجب تكامل ذلك مع المحافظة على سرية البيانات المقدمة والأمان باستخدام الشبكة.

القسم الثالث: الواقع القانوني للحكومة الإلكترونية

إن سرعة تطور تكنولوجيا الاتصالات والمعلومات يستوجب مواكبته تشريعاً وتنظيماً وعناية من قبل السلطتين التشريعية والتنفيذية. إن موقع لبنان الجغرافي واعتماد نظام الاقتصاد الحر الذي يشجع المبادرة الفردية وبظل وجود قوانين للتجارة والمقاضاة والشركات والأعضاء التي تقدم إلى بعض المستثمرين، جعل اعتماد المراسلات الإلكترونية للحصول على تأشيرة VISA أو خدمات أخرى يتم بصورة طبيعية، وبسبب النقص في التشريع، حيث أحالت الحكومة إلى مجلس النواب منذ العام 1998 مشروع قانون يتعلق بجرائم المعلوماتية، ثم قدمت في العام 2006 مشروع قانون يتعلق بأصول المعاملات الإلكترونية، ثم مشروع قانون آخر قدم في العام 2010 يتعلق بتنظيم المعاملات الإلكترونية، ثم كان مشروع القانون المتعلق بالمعاملات الإلكترونية والبيانات ذات الطابع الشخصي الذي قدمته حكومة الرئيس نجيب ميقاتي([12])، والذي يتضمن: شروط السند الإلكتروني وحمايته، والعقود الإلكترونية، والبطاقات المصرفية، النقود الإلكترونية، النقل إلى الجمهور بوسيلة إلكترونية، أسماء المواقع على شبكة الإنترنت، حماية البيانات ذات الطابع الشخصي، والجرائم المتعلقة بالأنظمة والبيانات المعلوماتية.

لم يصدر أي تشريع لهذه الاقتراحات التي قدمتها الحكومات المتعاقبة إلى المجلس النيابي، إنما صدر القانون رقم 572/2004 والمسمى: قانون المجلس اللبناني للاعتماد COLIBAC([13])، ثم أصدرت الحكومة التعميم رقم 4/1/أ ت/2006 حول حماية برامج المعلومات ومكافحة القرصنة، لتنشيط وتشجيع القطاعات العامة والخاصة بالتعامل عبر القضاء السيبراني. وإن قصور التشريع، ترك للقاضي استنباط الحلول للنزاعات التجارية عبر شبكات الكمبيوتر والتعدي على البيانات الشخصية وقرصنتها واستهداف سمعة وكرامات وحريات الأشخاص المصانة بالدستور، تطبيقاً لمبدأ عدم الاستنكاف عن إحقاق الحق.

شهدت الأسواق والسندات التجارية تبادل السندات الإلكترونية والعقود غير الورقية، والتواقيع الإلكترونية، رغم عدم وجود تشريع لبناني، وظهرت إشكالات حول مسألة القوة الثبوتية للسند الإلكتروني، ومسألة القوة التنفيذية لهذا السند، فاستعان القاضي الوطني بالتشريع الأجنبي ومنها التشريع الفرنسي، حيث كان القضاء هناك سباقاً في إرساء قواعد تنظيم التوقيع الإلكتروني حتى قبل صدور التشريع، وحل المشكلات القانونية التي ظهرت بقوة في مجال إثبات العقود الإلكترونية ولإضفاء الثقة والحماية للمتعاقدين ومواكبة لتطور تقنيات الاتصالات.

لم تقبل محكمة التمييز اللبنانية بحجية الدفاتر التجارية المنظمة إلكترونياً، نظراً لعدم وجود تشريع لبناني،واعتبرتها بدء بينة خطية.

إن تطور تكنولوجيا الاتصالات بشكل هائل، وصناعة أحدث التقنيات واللوجستية وأذكى البرامج التي يعتمدها التجار وأصحاب المصالح لقضاء حاجاتهم يستوجب تعاون الحكومة وإداراتها مع المجلس النيابي ممثل الشعب لتنظيم الحكومة الإلكترونية ومستلزماتها بسرعة، وإلا نصبح في لبنان كالذي ينتظر أن يستقل القطار على المحطة، ولا يستطيع الدخول إليه، لأنه مقيد في مقعده ، حتى ولم يبتاع تذكرة السفر.. والقطار يسير بسرعة هائلة.

القسم الرابع: الهيئة الوطنية للأمن السيبري

لقد أضحى الكون الإلكتروني حقيقة ملموسة ومنتشرة في أقطار العالم، يتطور باستمرار، ويحيط بكل شيء من معارف وعلوم وممارسات بطريقة خاصة؛ كما وحًد عالم الإنترنت جميع الناس في القارات كلها وأمسوا يتكلمون لغة واحدة، وربما يتجهون نحو حضارة واحدة اسمها حضارة الإنترنت، وأصبح من لا يفقه هذه اللغة كأنه أميّ غير متصل بالعالم الخارجي وما يحويه من معارف وأخبار([14]).

إن الحكومة الإلكترونية هي مشروع تقدمه الحكومة لتسهيل خدمات الجمهور وتحافظ على سرية بياناتهم وتكافح الفساد الإداري، وتؤمن مداخيل أفضل للخزينة بعيداً عن الإغراءات الوظيفية، وتعتمد الإنترنت كقاعدة أساسية للتواصل، وهذه الشبكة عرضة لحروب وهجمات إلكترونية تؤدي إلى تعطيلها وإلحاق الضرر بمصالح المواطنين والإدارة، فما هي هذه الحروب المتوقعة.

- الحرب الإلكترونية Electronic War

تقوم بها دولة تحاول من خلالها اختراق أجهزة الكمبيوتر والشبكات التابعة لدولة أخرى بهدف تحقيق أضرار بالغة أو تعطيلها والأساءة أى سمعة الدولة([15]).

- القرصنة الإلكترونية: Electronic Piracy

تهدف إلى تخريب أو تعديل أو إلغاء المحتوى لبيانات خاصة، وتستهدف الملقماتServers، من خلال إغراقها بالبيانات والمعلومات.

- الإرهاب الإلكتروني Electronic Terrorism

تنفذه مجموعة ضد أجهزة الكمبيوتر والشبكات والمعلومات المخزنة. وهذه الحرب هي الأخطر للنزاع في القضاء السيبري. وهذه الحروب غير التقليدية أنها غير تناظرية Asymmetric وبتكلفة قليلة، تحتاج تقنيات وتتميز بالسرعة والمرونة ويصعب رصد مصدرها بخلاف انطلاق الصواريخ والقذائف.

إن الدولة التي تعجز عن حماية الفضاء السيبري من هجمات القراصنة واستهداف الفيروسات، وعن صد الإرهاب السيبري، ستبقى عرضة للتهديدات واختراق القراصنة والتخريب وسرقة الأموال والتكنولوجيا.

إن التصدي لهكذا هجمات تكنولوجية يستوجب توقيع اتفاقيات بين لبنان والدول الفاعلة ودول الجوار، لكن للأسف فإن الصنف الثاني من الاتفاقيات شبه معدوم لوجود حالة عداء مع الجارة العدوة جنوباً منذ العام 1948، وما يرافق الأحداث والحروب المشتعلة مع الجارة الشمالية والشرقية منذ العام 2005.

“إن ثقافة جديدة أخذت في البزوغ، باتجاه إلغاء كل حاجز يحول دون معرفة كل شيء والإطلاع على كل الخصوصيات والتلاعب بمضمونها”([16]).

تم استحداث جمعية غير حكومية سميت: المرصد العربي للأمن السيبراني، مركزها بيروت ومن أهدافها:

- المساهمة في التأثير إيجاباً في عملية اتخاذ القرارات الهادفة إلى تحقيق السلامة والأمن في القضاء السيبراني.

- المساهمة في تعزيز الثقة في مجتمع المعلومات.

- المساهمة في تحقيق استخدام أكثر أماناً، لتقنيات المعلومات والاتصالات، في خدمة التنمية والنمو الاقتصادي والاجتماعي والعلمي والثقافي، في لبنان والمجتمع العربي([17]).

إننا نقترح استحداث الهيئة الوطنية للأمن السيبراني ضمن هيكلية رئاسة الحكومة [رئاسة مجلس الوزراء حيث أناط الدستور بها السلطة الإجرائية([18]).

- ويكون من مهامها:

- إيجاد استراتيجية فاعلة حديثة لحماية الفضاء السيبراني للدولة اللبنانية وتقديم المقترحات المناسبة للحكومة حول السياسة المعتمدة في هذا الموضوع والتحقق من التزام جميع القوى والإدارات بهذه الاستراتيجية وتأمين حسن الإشراف.

- تشجيع المبادرات اللبنانية لتحفيز وتطوير صناعة وتدريبات الفضاء السيبراني خدمة للأمن ومحافظة على سرية البيانات والشبكات.

- إنجاز دراسة مفصلة للاستفادة من قدرات ومبادرات هيئات المجتمع المدني لحماية أمنه السيبري الشخصي وبناء القدرات الدفاعية للحكومة في الأمن السيبري.

إننا نقترح إنشاء هذه الهيئة الوطنية أسوة بالهيئة المسماة J-TAC: Joint Terrorism Analysis-Center في بريطانيا، والقائمة ضمن إدارات رئاسة الحكومة، وترتبط برئيسها مباشرة وتقدم أفضل الإنجازات بحماية الفضاء السيبري الإنكليزي بتقنية عالية فتشيع الأمان لدى مستخدمي الشبكات عبر الإنترنت.

إن الحاجة ماسة لتطوير الدفاعات السيبرية في لبنان لحماية شبكات الإنترنت من التخريب، وقد طالب رئيس وزراء العدو الإسرائيلي نتنياهو بضرورة إنشاء منظمة أمم متحدة للفضاء السيبراني، بسبب حاجة المجتمع لسلامة الاتصالات عبر الفضاء الخارجي([19]). علماً أن لدى إسرائيل قدرات هائلة في الحرب الإلكترونية ولديها الوحدة رقم 8200 ضمن جيش الدفاع والتي صُنفت أكبر سادس مطلق لهجمات الإنترنت في العالم وغالباً ما تقوم بتعطيل شبكات عملانية في إدارات متعددة في لبنان وخارجه ونفذت تدمير مفاعل نووي في سوريا عام 2007 عبر تعطيل الإنترنت والبرامج القائمة لحماية المفاعل.

الخاتمة والتوصيات

كان لثورة الإنترنت وتطور تكنولوجيا المعلومات الأثر الأبلغ والأقوى لدى الحكومات والشعوب وتطور البرامج التعليمية والتربوية وأصبح الإنسان الذي لا يلم بثقافة الإنترنت والحاسوب كأنه أمي لا يواكب هذه الثورات المعلوماتية، لذا، يقتضي إدخال المفهوم الجديد للموارد البشرية إلى برامج الإدارة الرسمية وإعداد مؤسسات أمنية وعسكرية وعلمية وإدارية وصحية.. الخ، ترتكز إلى استخدام أفضل التقنيات، تسهيلاً لإتمام معاملات الناس، كل الناس، من لبنانيين وأجانب بسرعة وشفافية ودقة، وبكرامة دون ذل، وإخضاع طالب الخدمة إلى دفع الرشاوي لتسهيل إنجاز المعاملات، عبر اعتماد الإدارة الإصلاحات التالية:

أولاً: على صعيد التشريع والتنظيم

إذا كان القضاء ملزم بإحقاق الحق، وعدم جواز استنكافه عن صدور الأحكام حتى بظل عدم وجود تشريع واضح وجلي، فإن ذلك لا يعفي الحكومة باستمرار اقتراح مشاريع القوانين إلى المجلس النيابي الذي عليه ممارسة أبرز مهامه وهي: التشريع، لقد أحالت الحكومة عدة مشاريع قوانين، كما أسلفنا، لكن السلطة التشريعية، لم تدرسها لحينه لأسباب عديدة، فأضحى القاضي اللبناني يلجأ إلى الفقه والقانون المقارن لإصدار الأحكام المناسبة لا سيما بمواضيع الجرائم الناتجة عن الخدمات الإلكترونية.

لقد تم استحداث مكتب لمكافحة جرائم المعلوماتية وحماية الملكية الفكرية في وحدة الشرطة القضائية عام 2006، وقدمت المقترحات لتعديل المرسوم رقم 1157/91، التنظيم العضوي لقوى الأمن الداخلي، ولحينه لم يصدر التعديل حتى عن السلطة الإجرائية، علماً أن هذا المكتب يمارس مهامه بكل جد واجتهاد وتزداد ملفات الجرائم المحالة إليه والتي لها علاقة بالإنترنت وحماية الملفات الشخصية وخرق الخصوصية.

يقتضي على السلطة التشريعية كذلك السلطة الإجرائية مواكبة التطور التكنولوجي، وظهور جرائم جديدة تبعاً لاعتماد السند الإلكتروني، والتجارة الإلكترونية، والتوقيع الإلكتروني، وقرصنة المراسلات الإلكترونية، والعبث بالملفات الشخصية المخزنة إلكترونياً، وإن التأخير بإصدار هذه التشريعات والتنظيمات الإدارية يعيق عمل الإدارة وخدمات الناس ومشاريع الحكومة الإلكترونية التي تسعى الحكومة منذ سنوات لاعتمادها.

ثانياً: اختيار الموظف الكفوء والمعدات المتطورة والبرامج المناسبة

إن الأوضاع الاستثنائية التي يعيشها لبنان منذ اغتيال الرئيس رفيق الحريري بتاريخ 14/2/2005، والانقسام السياسي العامودي في الوطن ما بين فريقي 8 و14 أذار وعدم التفاهم السياسي والحكومي تجاه مواضيع متعددة ومنها: المحكمة الخاصة بلبنان- الموقف من سوريا والتدخل فيها,التعينات ألأمنية والعسكرية, وغيرها، جعل وتيرة العمل الحكومي بطيئة وأحيانا” شبه مشلولة، وانعكس ذلك على إنتاجية المجلس النيابي الذي يضم كتلاً نيابية متعددة، لم تتفاهم لحينه على مبادئ بسيطة ومنهم انتخاب رئيساً للجمهورية الذي انتهت ولاية الرئيس السابقة بتاريخ 25/5/2014 دون انتخاب بديل، مما يشكل صورة واضحة على الانقسام الحاد في الوطن. لكن في سبيل سرعة إنجاز مشروع الحكومة الإلكترونية الذي طبقته دولاً عديدة والذي يشكل مظهراً حضارياً وتطوراً تقنياً لإنجازات الدولة، نقترح سرعة العمل باختيار الموظف الكفوء بمعزل عن قيود الطائفة والانتماء السياسي وتزويده بالمعدات والتكنولوجيا المناسبة مع البرامج المواكبة وإخضاعه إلى تدريب مستمر لحسن استخدام التكنولوجيا، وتطبيق الإدارة لمبدأ الثواب والعقاب والمراقبة الدقيقة إدارياً وقضائياً عليه، خوفاً من جنوحه نحو الفساد الإداري أو المحسوبيات المحلية وإعطاء الانطباع السيء عن خدمات الحكومة الإلكترونية التي تهدف إلى تسهيل معاملات الجمهور Public وإنجازها بسرعة ودقة وشفافية وتأمين مداخيل أفضل لمالية الدولة والمحافظة على كرامة طالب الخدمة USER.

ثالثاً: تجهيز البنى التحتية لخدمات الحكومة الإلكترونية

إن الوقود التي تغذي شبكة الاتصالات الحكومية غير الثابتة تعتمد الإنترنت وتعمل الحكومة، لاسيما وزارة الاتصالات على تأمينها للمواطنين بكافة المناطق اللبنانية، ويخضع المواطن لشروط مستثمري الإنترنت في المناطق من تكاليف اشتراكات شهرية وكثرة الأعطال التي تطرأ على الشبكات نتيجة عوامل الطقس أو هجمات محلية أو خارجية، مما يعيق الخدمات الإلكترونية Electronic Service والخدمات عن بعد online Service.

لذا يقتضي على الحكومة، وضمن خطة استراتيجية، تأمين خدمات الإنترنت وصيانتها تسهيلاً لخدمات الحكومة الإلكترونية، ولتشجيع طالب الخدمة باعتمادها، بدلاً أن يستنكف عنها لبطء جهوزية الإنترنت لإنجاز طلباته الإلكترونية. هل يكون الحل بخصخصة هذا القطاع، حيث يلاحظ المواطن جهوزية خدمات الإنترنت التابعة لشركات القطاع الخاص، وبطء وسوء إدارة وعدم جهوزية إدارات الحكومة لتأمين خدمات الإنترنت 7/24؟

ويبقى الأهم لدى طالب الخدمة، المحافظة على البيانات الخاصة المقدمة منه إلى الإدارات، وتأمين الحكومة برامج الحماية للبيانات وخلق جدار نار Fire Wall لحماية الشبكات والتحقق من سلامتها([20]).

رابعاً: إعادة تقييم الحكومة لأساليب الخدمات المقدمة ضمن برنامج الحكومة الإلكترونية والاستماع إلى شكاوى طالبي الخدمة

إن اقتناع طالب الخدمة باعتماد وسائل الحكومة الإلكترونية، يعتمد على مدى الفرص (Opportunities) والاستفادة (Benefits) التي تقدمها هذه الخدمات، مقابل المخاطر (Risks) والتكاليف (Costs) التي يتكبدها.

من هنا وجب على الحكومة والإدارة أن تُجري مقارنة ما بين التكاليف والفرص والمخاطر وسبل الاستفادة، والاستماع إلى شكاوى طالبي الخدمات الإلكترونية، وإدخال التعديلات المناسبة، وتخفيض تكاليف الاشتراك والرسوم على المواطنين، وشرح مدى برامج حماية البيانات الشخصية، وسرية المراسلات، وعدم إمكانية القراصنة Pirates من اختراق هذه الشبكات، إذ يطمئن طالب الخدمة ألى العناية والمراقبة إضافة إلى النزاهة والشفافية ويطلع الإدارة على معاناته واقتراحاته في سبيل إدارة حكومة إلكترونية بصورة أجدى، وتتحقق الخطط الاستراتيجية التي تعدها الإدارة تسهيلاً لخدمات الناس، وإضفاء الشفافية على الإدارة، وتأمين موارد أفضل للخزينة.

خامساً: استحداث الهيئة المنظمة والمؤسسات لإقرار التوقيع الإلكتروني وسرعة تعيين الأعضاء

إن موقع لبنان الجغرافي والسمعة الممتازة تجارياً لأبنائه، جعلت منه مركزاً للتجارة الدولية التي تعتمد السندات الإلكترونية، والتوقيع الإلكتروني وما يرافق ذلك من ارتباط التوقيع بالسند، والتحقق من صحته، وأضحت النسبة الأعلى من عقود التجارة الدولية تتم إلكترونياً وبسرعة، ورافق ذلك اعتداءات عديدة طالت بعض العقود، وتزوير التواقيع.

لم يصدر لحينه أي تشريع حول السندات الإلكترونية والتوقيع الإلكتروني، لإحجام مجلس النواب عن إقرار مشاريع القوانين التي أحالتها الحكومة إليه منذ عدة سنوات.

إننا نقترح سرعة إقرارات التشريعات والمراسيم التطبيقية والتنفيذية اللازمة لاسيما استحداث الهيئة المنظمة وما يتبعها من إجراءات السلطة التنفيذية لتسهيل المعاملات الإلكترونية، وتشجيع المستثمرين والتجار للتعاقد مع اللبنانيين، ذوو السمعة التجارية الممتازة دولياً لإبرام الصفقات والعقود وتطبيق التشريعات المناسبة ووفقاً للأصول.

إننا على يقين بأن تطبيق الحكومة الإلكترونية كلياً في لبنان يعيد تصنيفه العالمي من جديد ويضعه ضمن خارطة الدول التي تعتمد الخدمات العامة إلكترونياً ويعطي الثقة والسمعة الجيدة بانتهاج أحدث الطرق لإنجاز معاملات طالبي الخدمة إلكترونياً بتقنية وشفافية وسرعة، فيتعمق الشعور بالمواطنيةCitizenship وينمو الاقتصاد، وتتحسن موارد الخزينة،ونكافح الفساد الأداري, ونواكب تطورتكنولوجيا المعلومات، وتسهل إمكانية تبادلها بين الإدارات بهدف إتمام المعاملات بسرعة وشفافية .

———————————–

(*) قائد الشرطة القضائية سابقاً (2005-2010)

[1]ساندرو غايكن: مستشار الحكومة الألمانية لبرامج التجسس والمراقبة والأمن الرقمي، جريدة السفير، بيروت، 22/9/2014، ص13.

[2]إن الأمن القومي هو جميع الإجراءات القانونية، والإدارية، والعسكرية والأمنية التي تهدف إلى حماية بلدٍ معين، ضد أي نوع من التهديدات والأخطار التي يمكن أن تعرّض سلامة مواطنيه أو أراضيه أو سيادته.

إن استخدام الإنترنت قد رفع مستوى الأخطار التي يتعرف لها النظام بشكل غير مسبوق، كما يقول ماكنول

MACCONNELL:: Head of the National Security

“The Internet has introduced a level of vulnerability that is unprecedented” .

[3] يمكن لطالب الحكومة أن يتحقق من حركة البريد المرسل بالبريد العادي أو السريع أو الإلكتروني بأي وقت، مما يوحي له بالثقة عن التدابير والإجراءات التي تنفذها الإدارة.

[4] CSI) Customer Satisfaction Index).

[5] KEY – Performance Indicator, (KPIs)..

([6]) المادة 2 من المرسوم رقم 9341 تاريخ 17/11/2014.

([7]) المادة 77 من المرسوم 9341/2012.

([8]) المادة 91 من المرسوم رقم 9341/2014.

([9]) بعد أيام من هجمات 11 أيلول عام 2001 التي استهدفت الولايات المتحدة الأميركية.

([10]) ملحق صدور بتاريخ 12/7/2002 لاتفاقية بودابست.

([11])FBI Director, James Comey, Ignites Encryptions Debate Washington post, Washington, D.C. October 21, 2014, p. 6.

([12]) مرسوم رقم 9341 تاريخ 17 تشرين الثاني 2012.

([13]) منح هذا القانون قرينة استيفاء الشروط لكتابات إلكترونية.

([14])د. جورج شتنيز George Schitner الأستاذ في جامعة كامبردج.

([15])Richard Clear: Head of Anti Terrorism Unit, Scotland Yard Police, <RT. Magazine, Issue 15, 2011.

([16])د. ابراهيم نجار: مجلة الدفاع الوطني اللبناني، مركز البحوث والدراسات الاستراتيجية في الجيش اللبناني، عدد خاص، 2014، ص67.

([17])بيان علم وخبر رقم 407 صادر عن وزير الداخلية والبلديات تاريخ 11 آذار 2014.

([18])المادة 17.

([19])كلمة رئيس وزراء العدو الإسرائيلي بنيامين نتنياهو في مؤتمر Cyber-Tech عقد في تل أبيب عام 2014.

([20])يجب أن تتضمن برامج الشبكات حماية لمستخدمها من مخاطر: دعارة الأطفال، ترويج المخدرات، لا سيما المخدرات الرقمية Digital Narcotics، والترويج لصفحات التواصل التي تشجع الانخراط في الحركات الأصولية الدينية والإرهابية والحض على القيام بعمليات استشهادية لدخول الجنة، والاقتتال الأهلي.

عن أمل جنبلاط المتجدد: لبنان يستحق النضال

عن أمل جنبلاط المتجدد: لبنان يستحق النضال

صحافيون أم عرّافون!

صحافيون أم عرّافون!

ماذا يجري داخل أروقة بيت الكتائب المركزي؟

ماذا يجري داخل أروقة بيت الكتائب المركزي؟

عن الخرائط التي تُرسم والإتفاقات التي تتساقط!

عن الخرائط التي تُرسم والإتفاقات التي تتساقط!

“الإنحراف في الحياة”/ بقلم كمال جنبلاط

“الإنحراف في الحياة”/ بقلم كمال جنبلاط

هاشتاغ #صار_الوقت يحل أولاً في حلقة جنبلاط

هاشتاغ #صار_الوقت يحل أولاً في حلقة جنبلاط

طاولة نقاش عن أزمة الصحافة في جامعة AUST

طاولة نقاش عن أزمة الصحافة في جامعة AUST

عبدالله: ليظهر لنا وزير مكافحة الفساد حرصه في صفقات البواخر والفيول

عبدالله: ليظهر لنا وزير مكافحة الفساد حرصه في صفقات البواخر والفيول

عبدالله: غريب أمر وزارة مكافحة الفساد!

عبدالله: غريب أمر وزارة مكافحة الفساد!

Comment to Uri Avnery: How Sad What Is Looming Ahead

Comment to Uri Avnery: How Sad What Is Looming Ahead

“Not Enough!”

“Not Enough!”

… لمن لم يقرأ يوسف البعيني/ بقلم وسام شيّا

… لمن لم يقرأ يوسف البعيني/ بقلم وسام شيّا

كمال جنبلاط في مولده الأول بعد المائة: تعاليمه وأفكاره ما زالت الحلّ/بقلم عزيز المتني

كمال جنبلاط في مولده الأول بعد المائة: تعاليمه وأفكاره ما زالت الحلّ/بقلم عزيز المتني

رئيس حزب/ وليس (… سابقاً)/ بقلم د. خليل احمد خليل

رئيس حزب/ وليس (… سابقاً)/ بقلم د. خليل احمد خليل

التوازن السياسي في لبنان

التوازن السياسي في لبنان

لبنان… مشاريع انقلابية مؤجلة

لبنان… مشاريع انقلابية مؤجلة

جنبلاط وحَمَلة أختام الكاوتشوك

جنبلاط وحَمَلة أختام الكاوتشوك

Le Liban est un symbole de tolérance

Le Liban est un symbole de tolérance

Our Automated Future

Our Automated Future

The True Origins of ISIS

The True Origins of ISIS

Les Misérables vs. Macron

Les Misérables vs. Macron

عذراً أيها المعلم/ بقلم مهج شعبان

عذراً أيها المعلم/ بقلم مهج شعبان

رساله الى المعلم / بقلم ابو عاصم

رساله الى المعلم / بقلم ابو عاصم

إلى روح القائد والمعلم كمال جنبلاط/ بقلم أنور الدبيسي

إلى روح القائد والمعلم كمال جنبلاط/ بقلم أنور الدبيسي

أسرار وعناوين الصحف ليوم الجمعة 14 كانون الاول 2018

أسرار وعناوين الصحف ليوم الجمعة 14 كانون الاول 2018